Abilita l'Identity Provider di Microsoft

Questa pagina descrive come abilitare il Login con l'IDP Microsoft.

Last updated

Questa pagina descrive come abilitare il Login con l'IDP Microsoft.

Last updated

Per consentire ai Member di Crystal di accedere a Crystal con le proprie credenziali Microsoft, l'Utente Admin deve prima impostare Microsoft Azure come Identity Provider.

Per fare ciò, come Admin, è necessario seguire un processo che coinvolge sia Azure che Crystal.

Segui questo tutorial.

Nota Bene

Gli Identity Provider possono essere utilizzati anche per creare nuovi Gruppi.

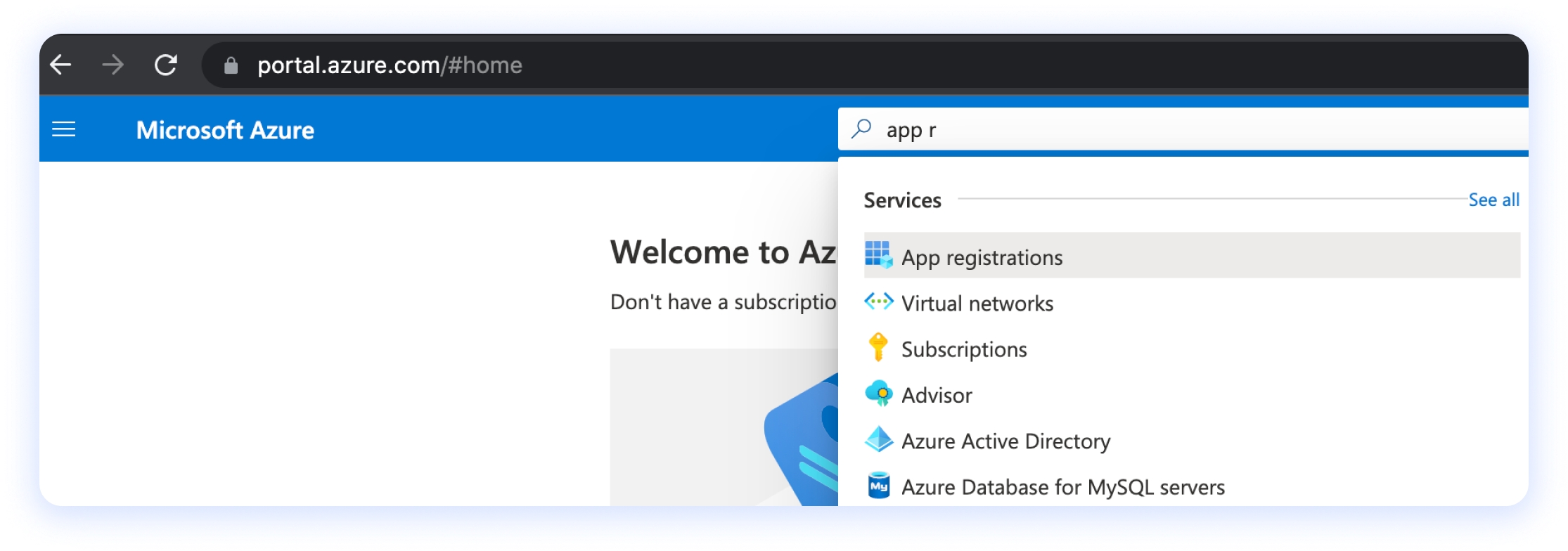

Per prima cosa devi accedere a Microsoft Azure.

Quindi cerca App registrations nella barra di ricerca in alto.

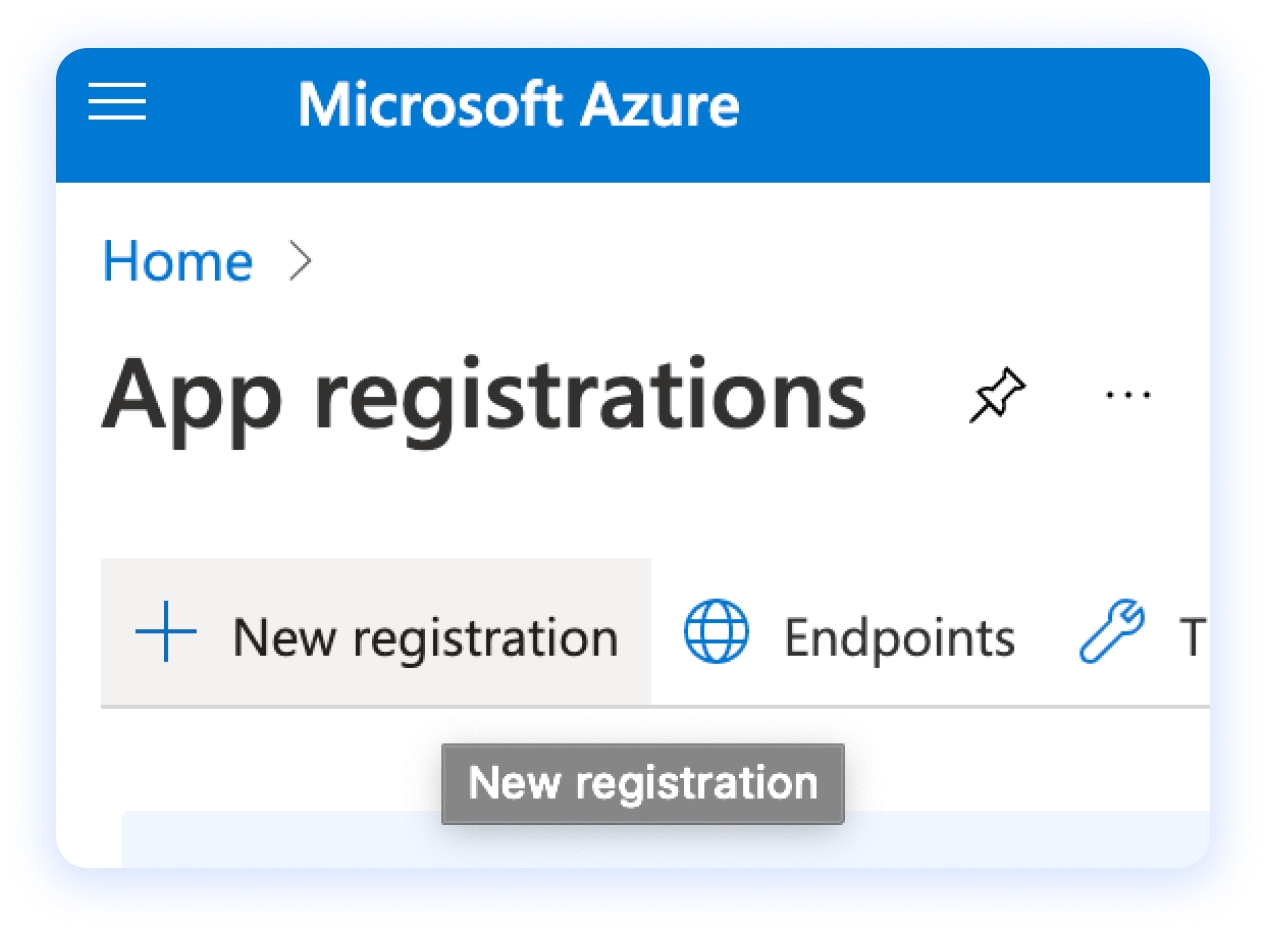

Ora clicca + New registration.

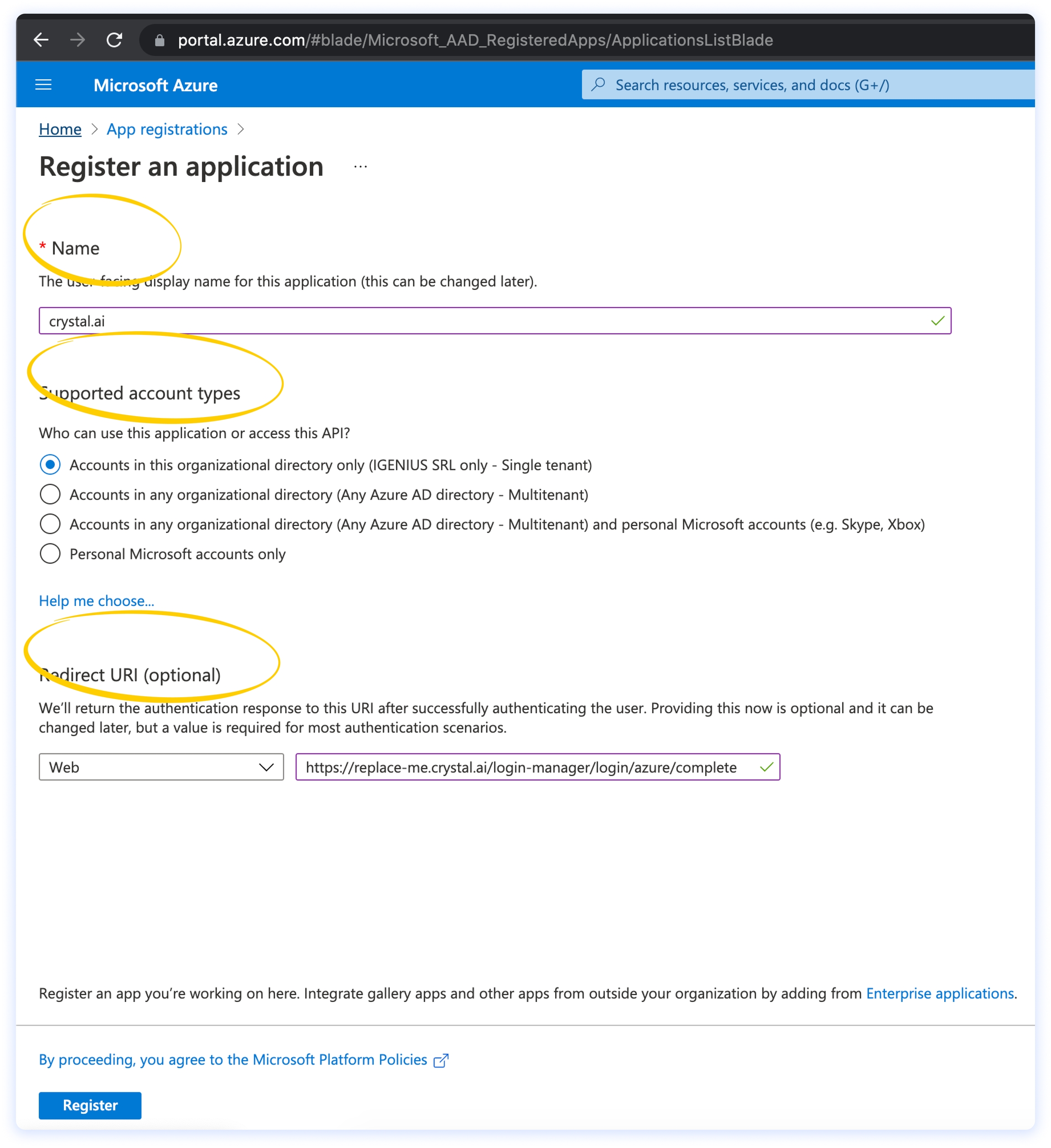

Ora dovrai compilare il modulo di registrazione per l’App seguendo questi passaggi:

scegli un nome per registrare l’app di crystal su Azure (per esempio potresti usare crystal.ai);

seleziona i tipi di account che desideri supportare. Se scegli Accounts solo su questa directory organizzativa, solo gli account registrati nell’attuale Azure AD saranno in grado di accedere a crystal;

fornisci un URI redirect per OAuth2 (puoi anche configurarlo in un secondo momento ma dovresti seguire questa struttura: https://{your-crystal-tenant-name}.crystal.ai/login-manager/login/azure/complete).

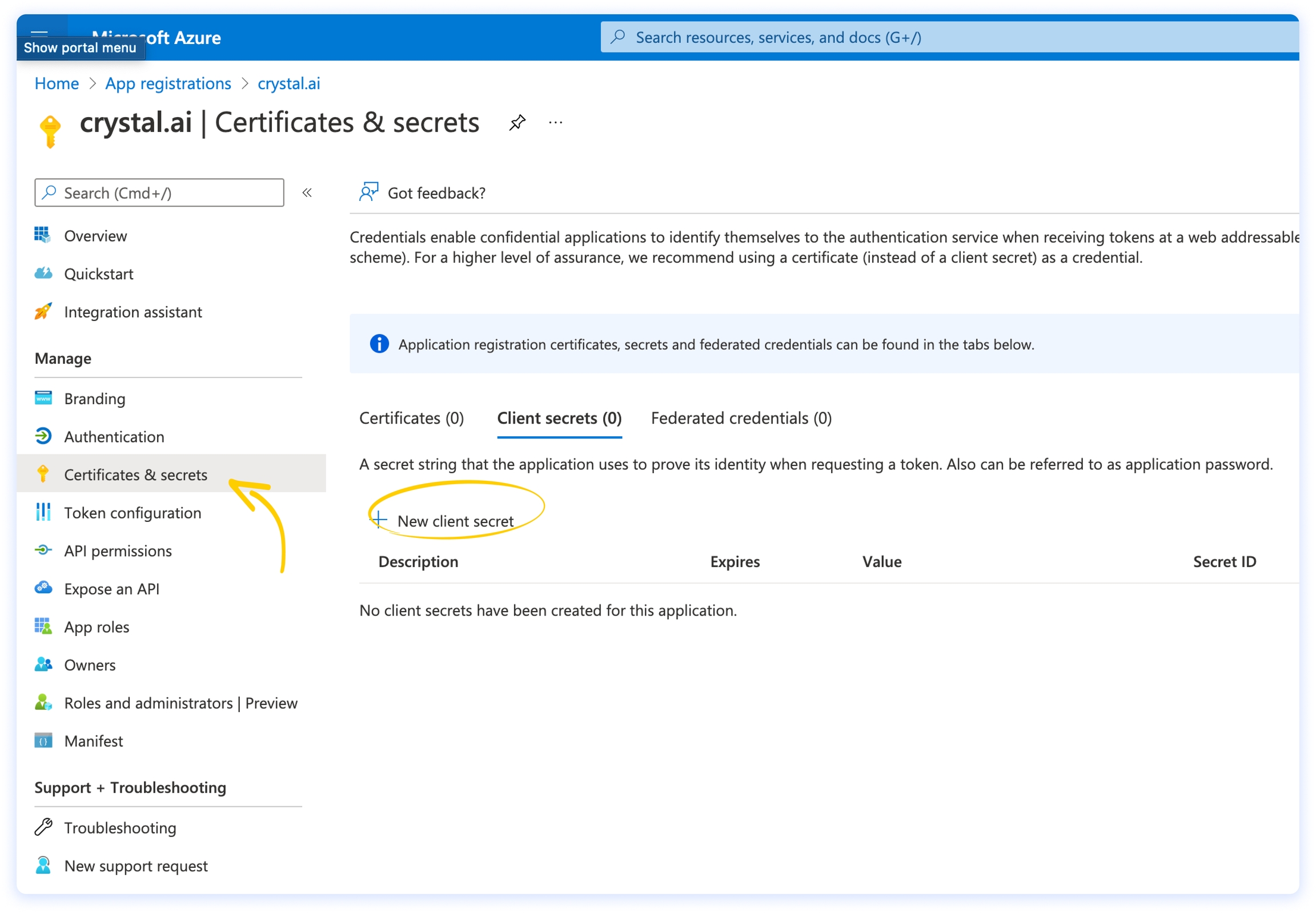

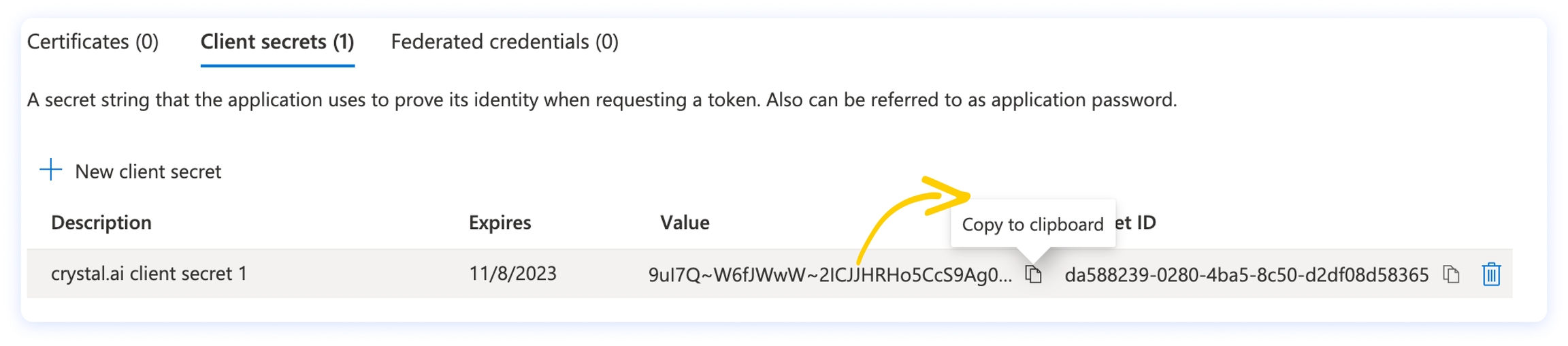

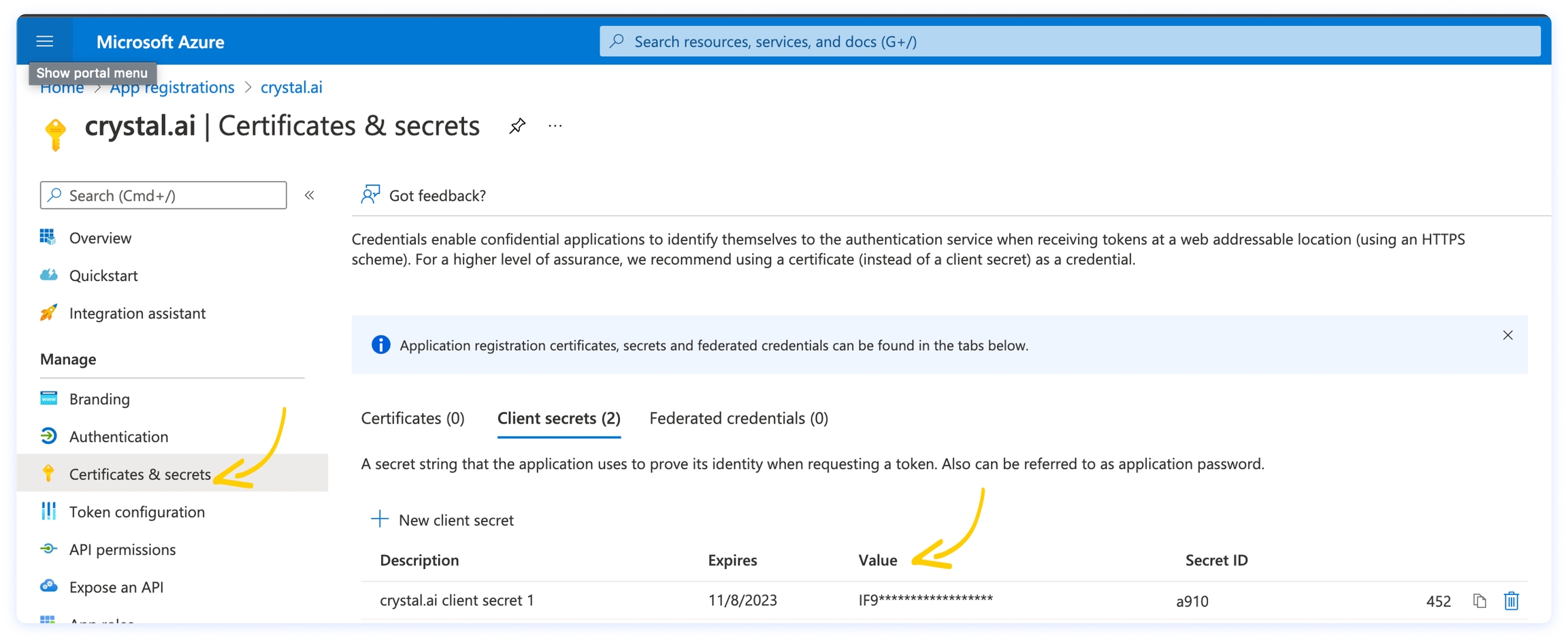

Dopo aver seguito le istruzioni dello Step 1, potrai vedere la tua nuova registrazione dell’app tra l’elenco delle App registrations. Ora dovrai creare un client secret, seguendo questi passaggi:

Clicca su Certificates & secrets nel menu a sinistra.

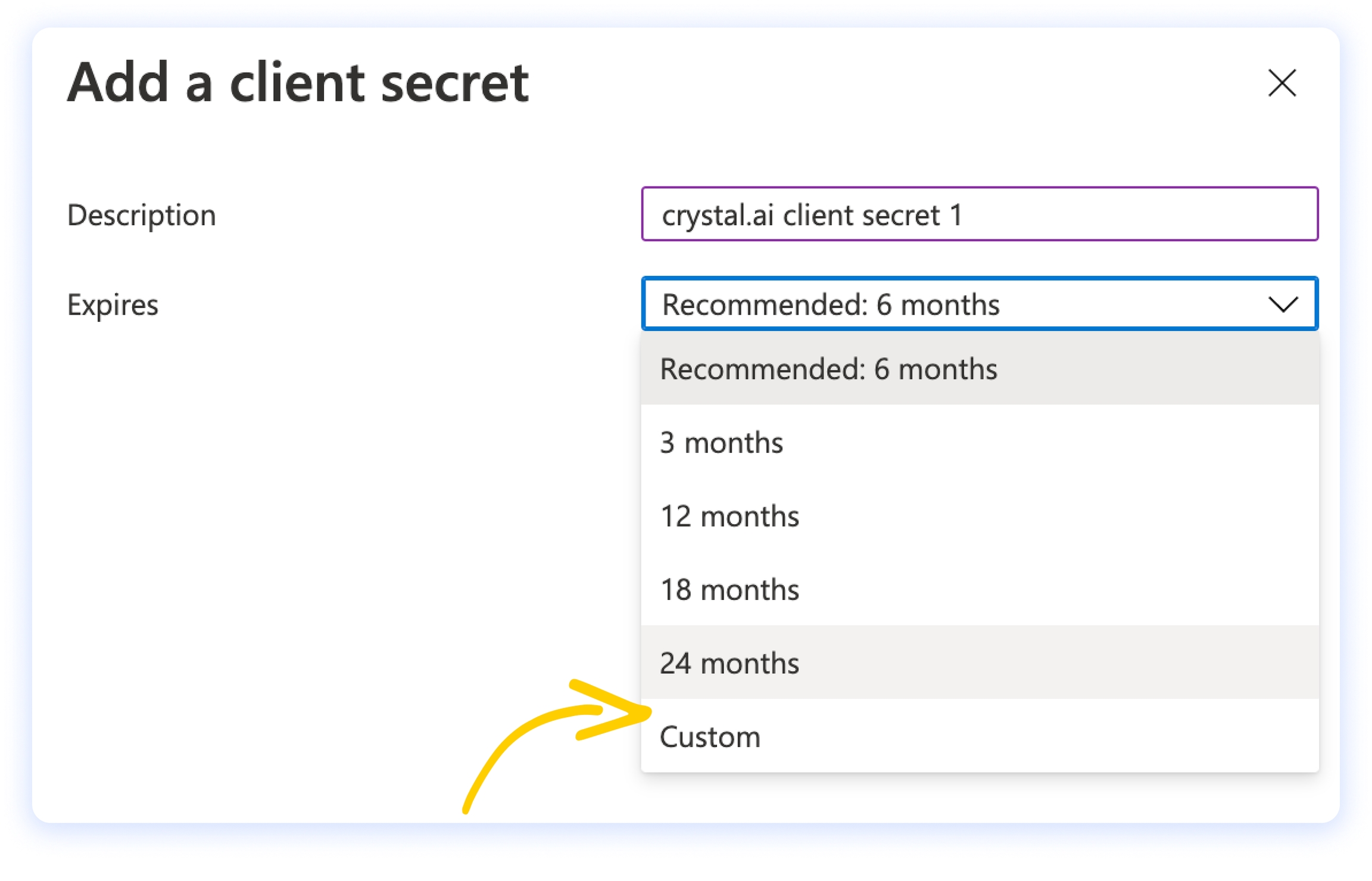

Sulla tab Client secrets clicca su + New client secret, poi scegli un nome significativo e una data di scadenza che si adatti ai tuoi bisogni.

Ricorda che quando il client secret scadrà, dovrai riconfigurare crystal, quindi ti consigliamo di scegliere una durata Custom e di mantenerla abbastanza a lungo da non doverti preoccupare della scadenza.

Copia il valore segreto e salvalo da qualche parte: ti servirà dopo, quando dovrai configurare crystal nello step 4 (è il Secret Code nel modulo della configurazione del Provider di Identità).

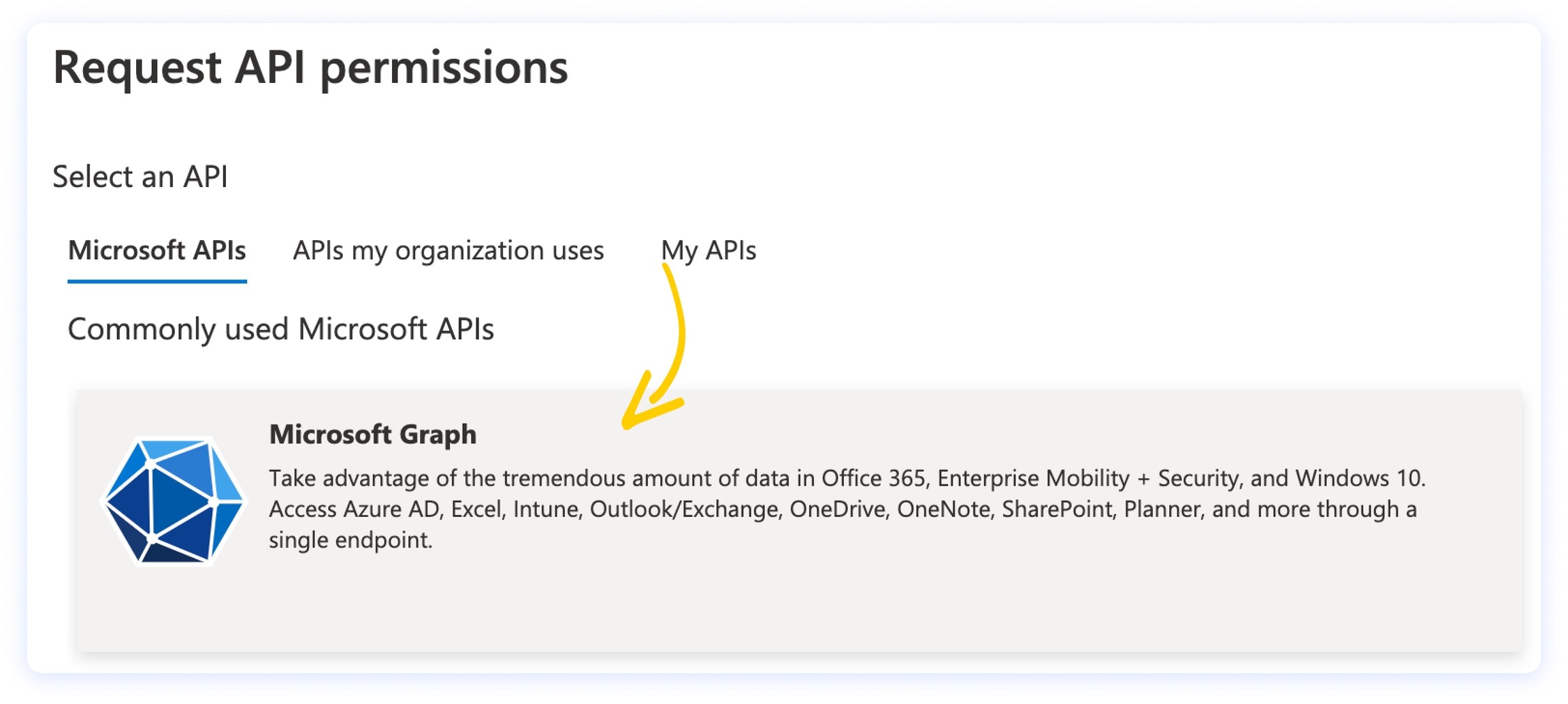

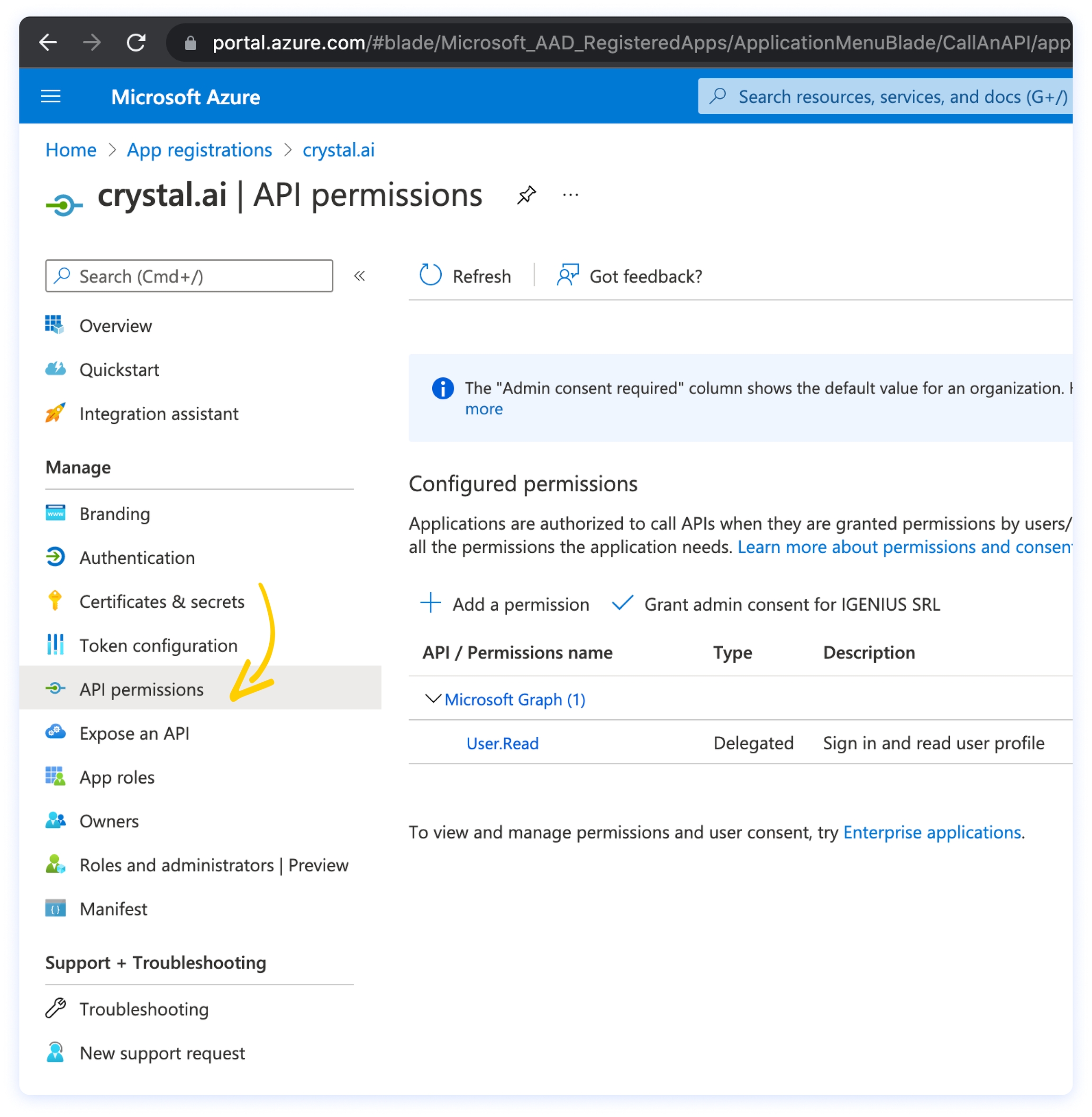

Clicca su API permissions nel menu di sinistra. Dovresti vedere già configurate le autorizzazioni per User.Read. Clicca +Add a permission.

Ora clicca sul banner di Microsoft Graph.

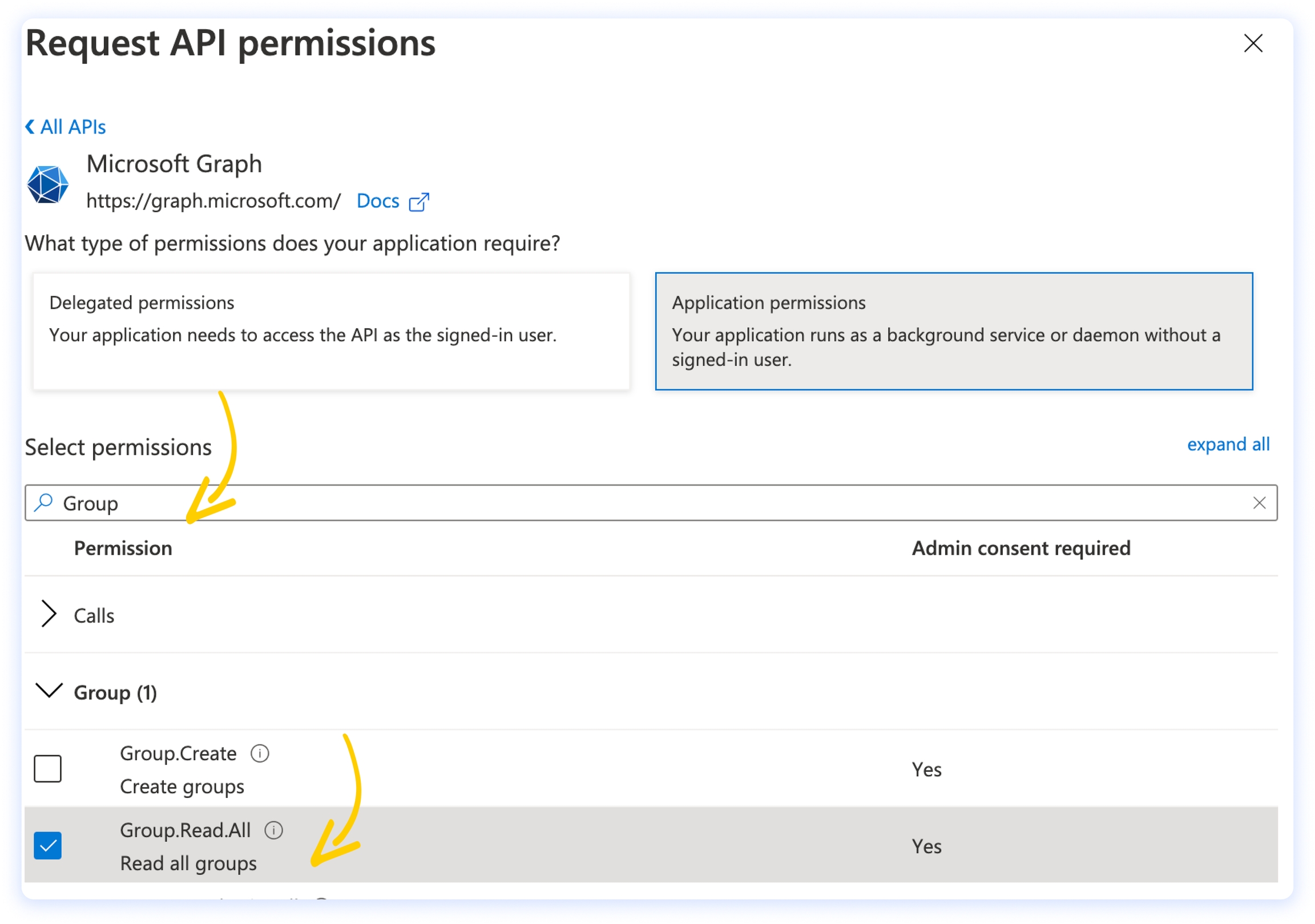

Clicca su Application permissions e cerca Group, quindi spunta l’opzione Group.Read.All permission.

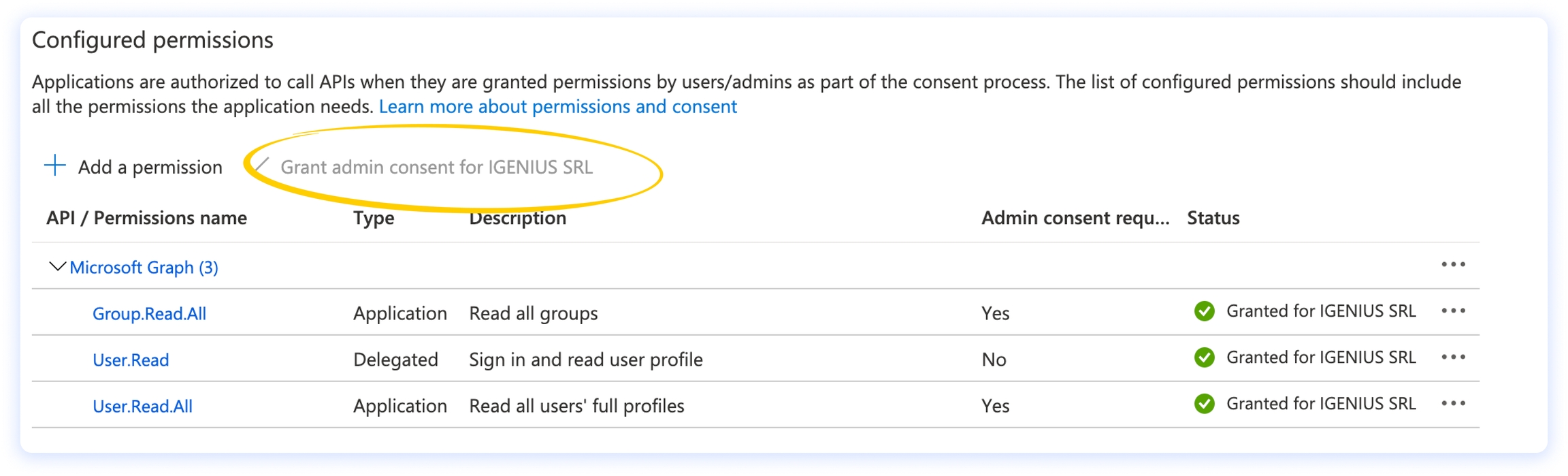

Se non sei l’amministratore della directory dovresti vedere un segno arancione sullo status al posto del pallino verde. In questo caso dovresti chiedere al tuo amministratore di autorizzare i nuovi permessi. Se sei l’amministratore puoi autorizzarli cliccando Grant admin consent for.

Nota Bene In totale, devi abilitare 4 permessi:

User.Read - già selezionato

User.Read.All - da selezionare manualmente

Group.Read.All - da selezionare manualmente

GroupMember.Read.All - da selezionare manualmente

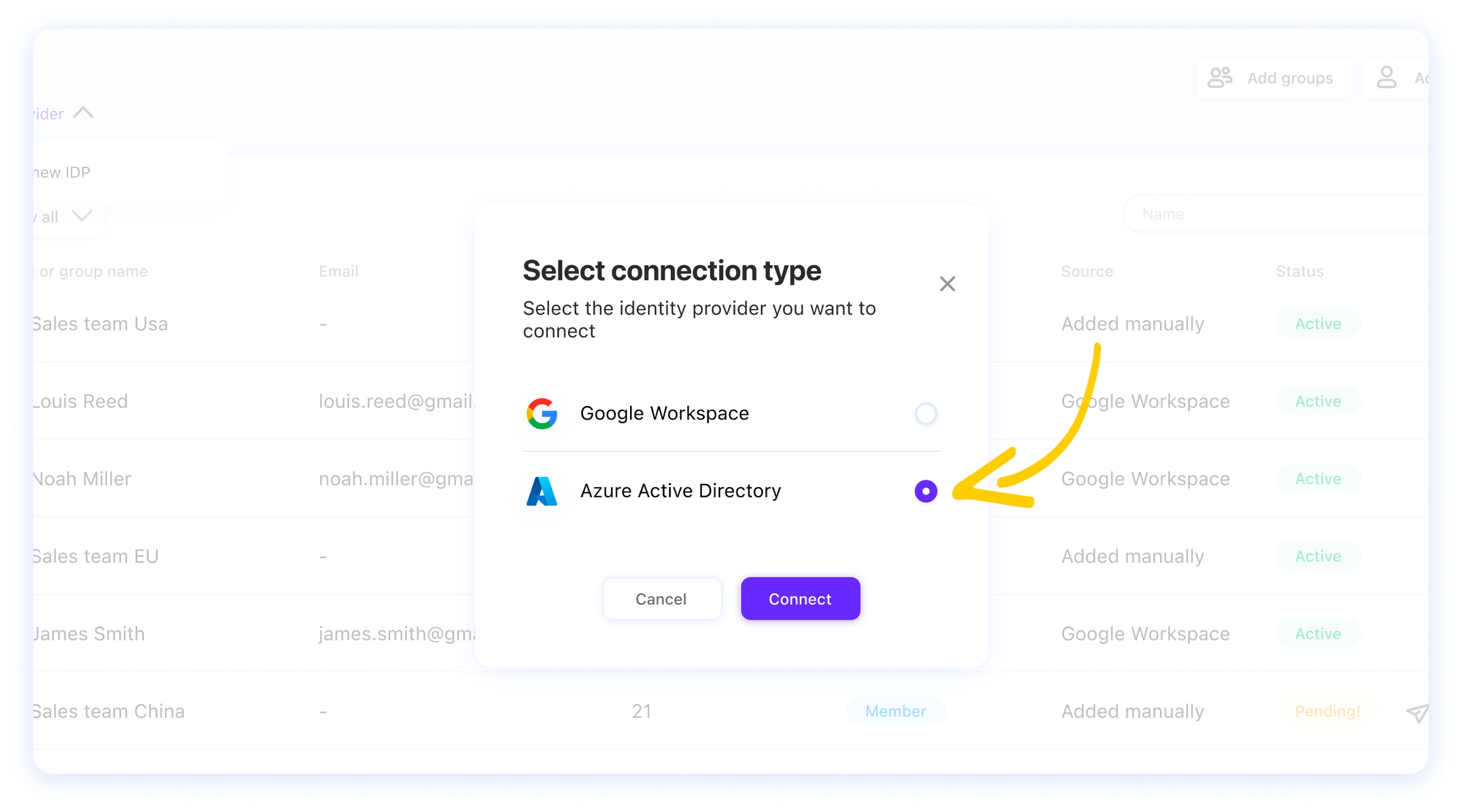

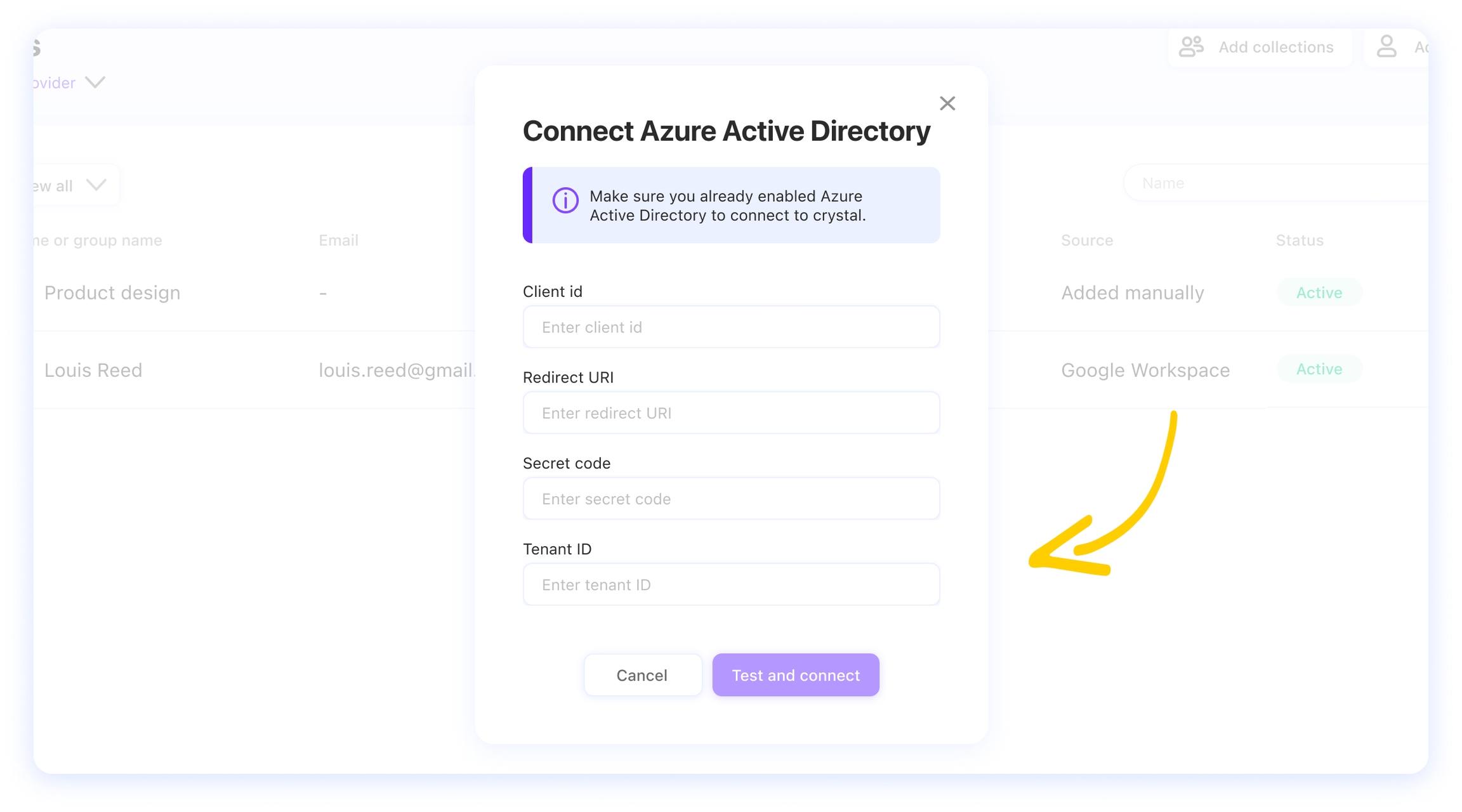

Accedi alla Console Self-Service di crystal e vai nella sezione Users. Clicca sull’etichetta del Provider d’Identità e poi clicca su Add new IDP.

Seleziona Azure Active Directory.

Ora completa il modulo con le credenziali che hai configurato negli step precedenti di questa guida.

Ecco dove puoi trovare le credenziali che ti servono:

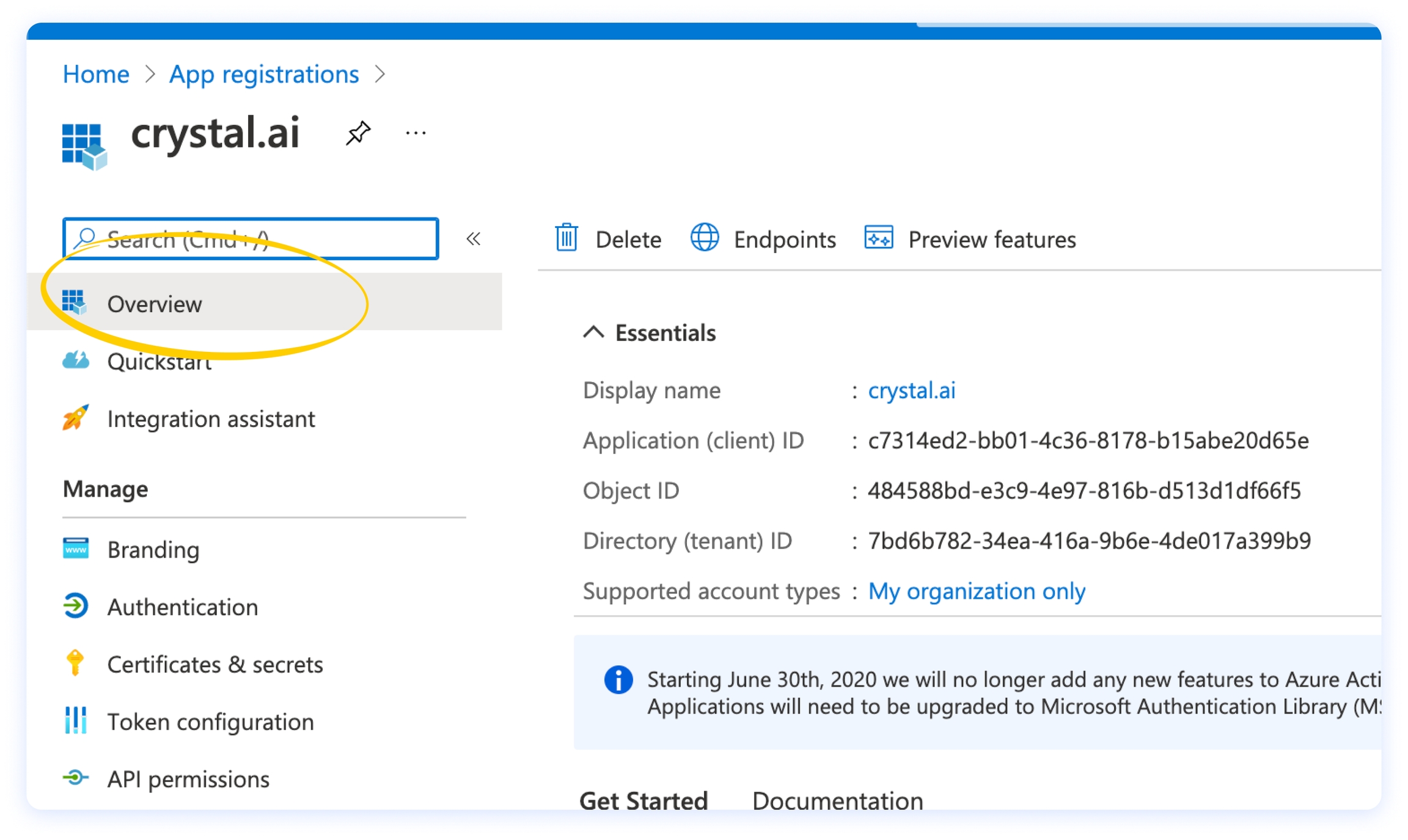

Client ID eTenant ID si trovano cliccando su Overview dal menu di sinistra della tua registrazione crystal nel portale Azure.

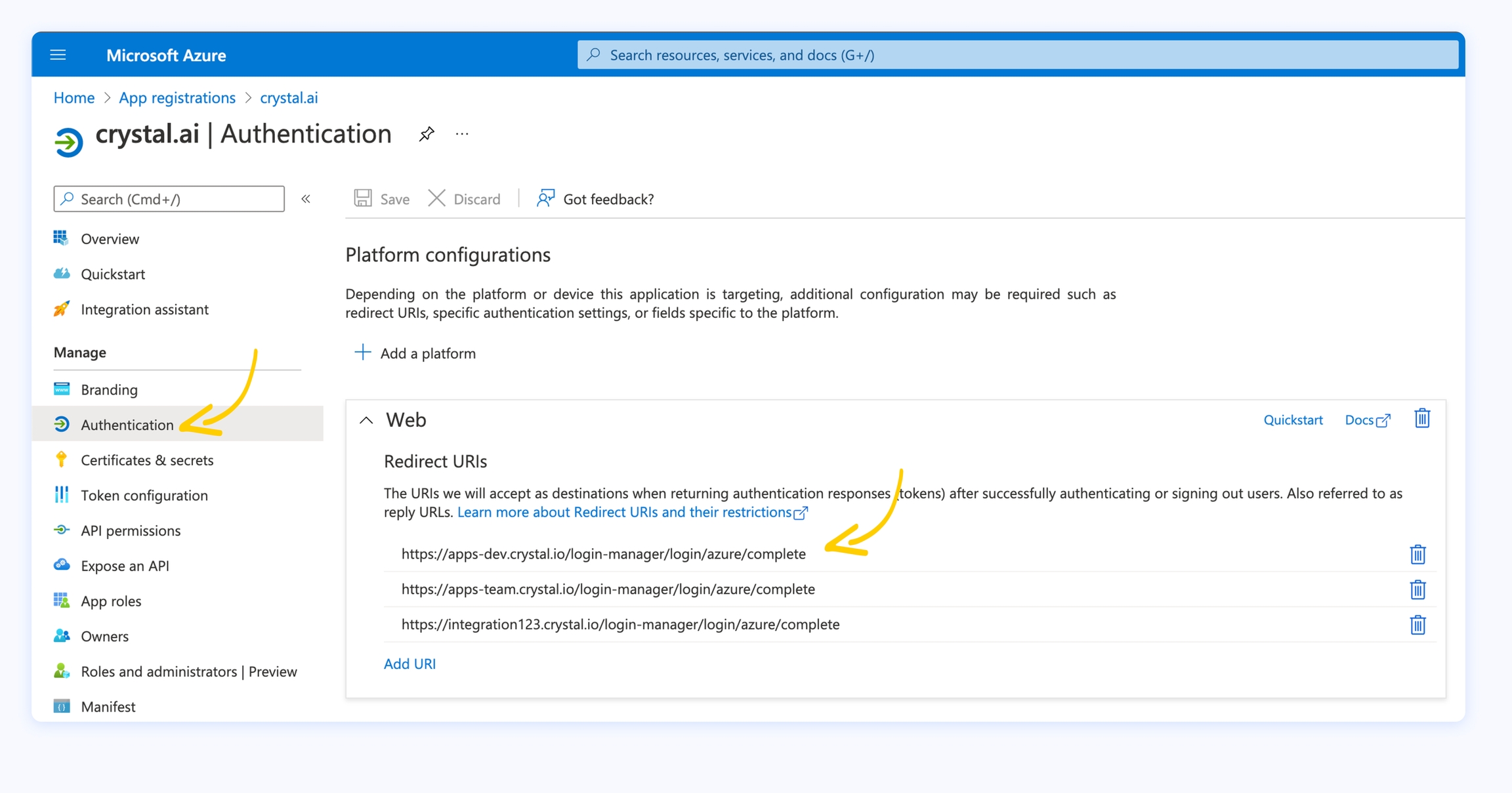

2. Il URI Redirect si trova cliccando su Authentication dal menu di sinistra della tua registrazione crystal nel portale Azure. Deve essere lo stesso e la struttura sarà la seguente: https://{your-crystal-tenant-name}.crystal.ai/login-manager/login/azure/complete.

3. Il Secret Code si trova cliccando Certificates & Secrets dal menu di sinistra della tua registrazione crystal nel portale Azure. Se non lo hai salvato quando lo hai generato, dovrai crearne uno nuovo.

Una volta compilato il modulo, clicca su Test and connect.

Se la connessione riesce, sarai in grado di invitare gli Utenti da Azure e abilitare l'accesso con le credenziali Microsoft per loro (e di creare nuovi Gruppi più facilmente).